标题: 6.2宝物特效 麻痹、混乱、中毒、封咒 现在都是100%生效了吗? [打印本页]

作者:

whh 时间: 2021-4-8 10:52 标题: 6.2宝物特效 麻痹、混乱、中毒、封咒 现在都是100%生效了吗?

6.2宝物特效 麻痹、混乱、中毒、封咒 现在都是100%生效了吗?

能不能改成原来的概率生效?

还有破坏五围、移动,能不能也改成概率生效?

哪位大神指导一下

作者:

zhoufangzun 时间: 2021-4-8 11:12

四个状态不是概率的吗?读取data值。

破坏五维属性和移动力,自己找一下地址,改一下概率。

作者:

whh 时间: 2021-4-8 11:20 标题: 回复 #2 zhoufangzun 的帖子

地址找不到

比如麻痹攻击,用OB搜:

push 2d

push 0d

没有搜到

作者:

zhoufangzun 时间: 2021-4-8 11:28

原帖由 whh 于 2021-4-8 11:20 发表

地址找不到

比如麻痹攻击,用OB搜:

push 2d

push 0d

没有搜到

不是push,是db+宝物特效号。

四个状态全部在一起的。

属性不知道,估计也在一起。

四个状态施加的地址好像是 40399B,宝物特效号在里面的某一个地址。

[ 本帖最后由 zhoufangzun 于 2021-4-8 11:32 编辑 ]

作者:

whh 时间: 2021-4-8 11:47 标题: 回复 #4 zhoufangzun 的帖子

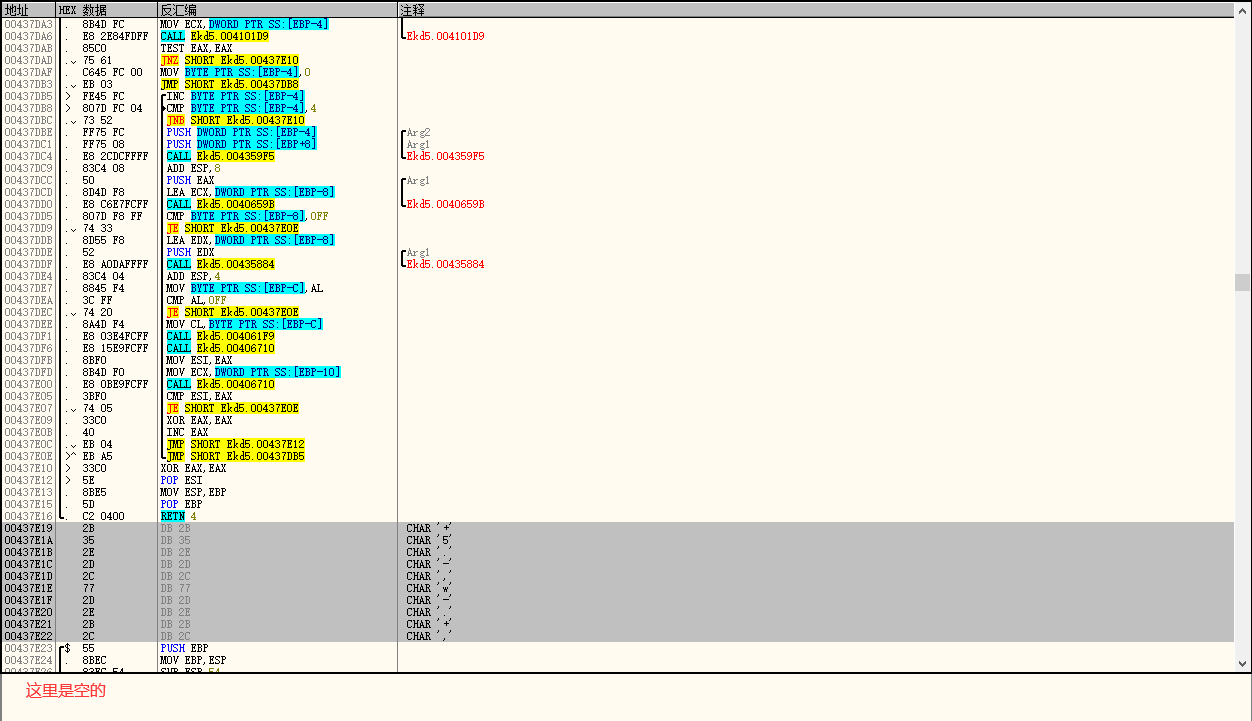

找到效果号的位置了,但是没有显示从哪里跳转过来的

图片附件:

QQ截图20210408114657.png (2021-4-8 11:47, 36.14 K) / 该附件被下载次数 147

图片附件:

QQ截图20210408114657.png (2021-4-8 11:47, 36.14 K) / 该附件被下载次数 147

http://xycq.org.cn/forum/attachment.php?aid=148793

作者:

zhoufangzun 时间: 2021-4-8 11:49

原帖由 whh 于 2021-4-8 11:47 发表

找到效果号的位置了,但是没有显示从哪里跳转过来的

你找得到效果特效号,为什么不知道源头?

你没去40399b那里找?就是那里跳转过来的。好像在某个参数里面。

[ 本帖最后由 zhoufangzun 于 2021-4-8 11:52 编辑 ]

作者:

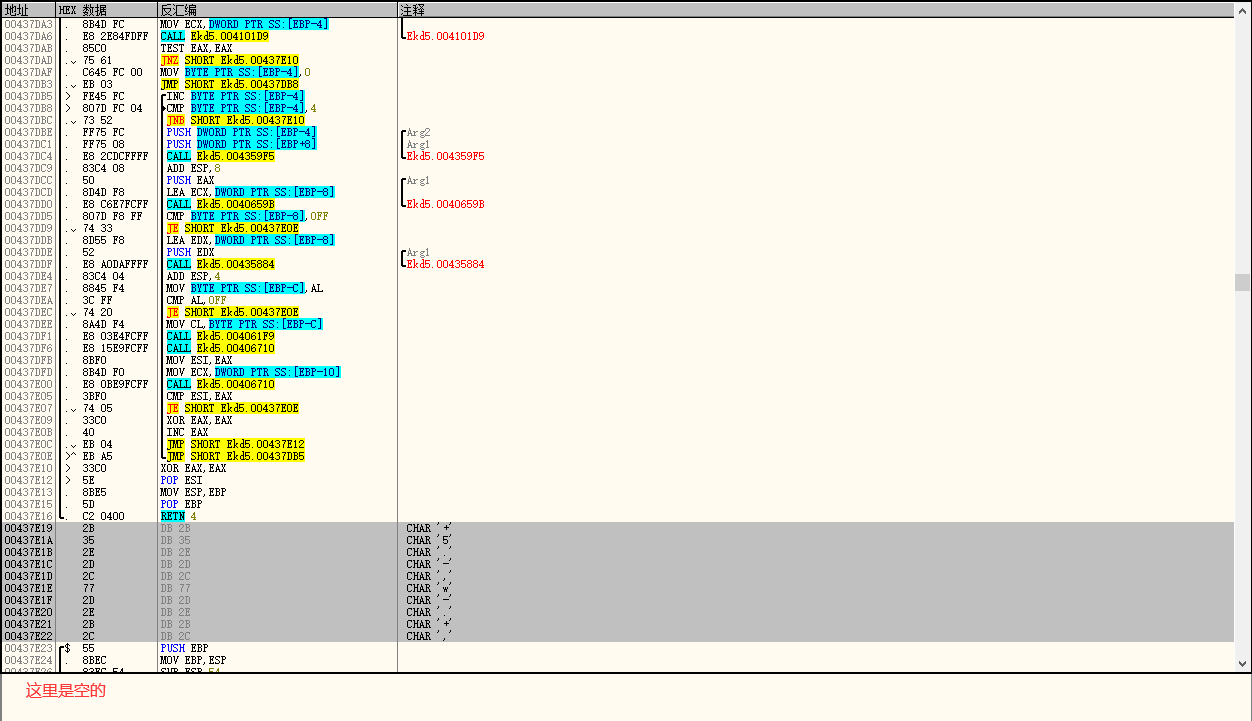

whh 时间: 2021-4-8 11:54 标题: 回复 #6 zhoufangzun 的帖子

确实不会用OB,都是一边抄一边连蒙带猜的,基本看不懂是什么意思

看到跳转437E19了,概率在哪里改呢?

[ 本帖最后由 whh 于 2021-4-8 11:57 编辑 ]

图片附件:

QQ截图20210408115613.png (2021-4-8 11:56, 21.49 K) / 该附件被下载次数 132

图片附件:

QQ截图20210408115613.png (2021-4-8 11:56, 21.49 K) / 该附件被下载次数 132

http://xycq.org.cn/forum/attachment.php?aid=148794

作者:

zhoufangzun 时间: 2021-4-8 12:05

原帖由 whh 于 2021-4-8 11:54 发表

确实不会用OB,都是一边抄一边连蒙带猜的,基本看不懂是什么意思

看到跳转437E19了,概率在哪里改呢?

你把那些call的函数图片都截图,我分析一下,目前没看到push 64之类的。(64就是100%概率)

call 4101d9不是,这个是宝物特效和个人特效用的。

[ 本帖最后由 zhoufangzun 于 2021-4-8 12:08 编辑 ]

图片附件:

Screenshot_20210408_120711.jpg (2021-4-8 12:08, 350.28 K) / 该附件被下载次数 137

图片附件:

Screenshot_20210408_120711.jpg (2021-4-8 12:08, 350.28 K) / 该附件被下载次数 137

http://xycq.org.cn/forum/attachment.php?aid=148795

作者:

whh 时间: 2021-4-8 12:10 标题: 回复 #8 zhoufangzun 的帖子

00436392 /$ 55 PUSH EBP

00436393 |. 8BEC MOV EBP,ESP

00436395 |. 8A45 08 MOV AL,BYTE PTR SS:[EBP+8]

00436398 |. 3C 00 CMP AL,0

0043639A |. 74 1E JE SHORT Ekd5.004363BA

0043639C |. 3A45 0C CMP AL,BYTE PTR SS:[EBP+C]

0043639F |. 75 19 JNZ SHORT Ekd5.004363BA

004363A1 |. 51 PUSH ECX ; /Arg1

004363A2 |. E8 D65AFDFF CALL Ekd5.0040BE7D ; \Ekd5.0040BE7D

004363A7 |. 59 POP ECX

004363A8 |. 8B55 0C MOV EDX,DWORD PTR SS:[EBP+C]

004363AB |. 4A DEC EDX

004363AC |. 52 PUSH EDX ; /Arg1

004363AD |. 8B15 370C5000 MOV EDX,DWORD PTR DS:[500C37] ; |Ekd5.00508800

004363B3 |. E8 571D0000 CALL Ekd5.0043810F ; \Ekd5.0043810F

004363B8 |. EB 02 JMP SHORT Ekd5.004363BC

004363BA |> 33C0 XOR EAX,EAX

004363BC |> 5D POP EBP

004363BD \. C2 0800 RETN 8

00446624 /$ 55 PUSH EBP

00446625 |. 8BEC MOV EBP,ESP

00446627 |. 6A 01 PUSH 1 ; /Arg4 = 00000001

00446629 |. FF75 0C PUSH DWORD PTR SS:[EBP+C] ; |Arg3

0044662C |. FF75 08 PUSH DWORD PTR SS:[EBP+8] ; |Arg2

0044662F |. FF31 PUSH DWORD PTR DS:[ECX] ; |Arg1

00446631 |. E8 2BDDFCFF CALL Ekd5.00414361 ; \Ekd5.00414361

00446636 |. 5D POP EBP

00446637 \. C2 0800 RETN 8

作者:

whh 时间: 2021-4-8 12:12 标题: 回复 #8 zhoufangzun 的帖子

没看到有“64”出现

作者:

zhoufangzun 时间: 2021-4-8 12:16

原帖由 whh 于 2021-4-8 12:12 发表

没看到有“64”出现

你去找push 1d的那个就是随机状态攻击的。

你可以先用形象指定器修改一下1d的概率,找出那些概率的地址,估计放在一起。

作者:

whh 时间: 2021-4-8 12:21 标题: 回复 #11 zhoufangzun 的帖子

是这里吗?这下是真看不懂了

00405A65 |. 6A 01 |PUSH 1 ; /Arg4 = 00000001

00405A67 |. 6A 01 |PUSH 1 ; |Arg3 = 00000001

00405A69 |. 6A 1D |PUSH 1D ; |Arg2 = 0000001D

00405A6B |. 6A 11 |PUSH 11 ; |Arg1 = 00000011

00405A6D |. E8 67A70000 |CALL Ekd5.004101D9 ; \Ekd5.004101D9

00405A72 |. 85C0 |TEST EAX,EAX

00405A74 |. 74 0B |JE SHORT Ekd5.00405A81

00405A76 |> 8B45 DC |MOV EAX,DWORD PTR SS:[EBP-24]

00405A79 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20]

00405A7C |. E8 A69B0C00 |CALL Ekd5.004CF627

00405A81 |> 8B55 F4 |MOV EDX,DWORD PTR SS:[EBP-C]

00405A84 |. 8A4A 01 |MOV CL,BYTE PTR DS:[EDX+1]

00405A87 |. E8 6D070000 |CALL Ekd5.004061F9

00405A8C |. 894D E0 |MOV DWORD PTR SS:[EBP-20],ECX

00405A8F |. 0FB642 01 |MOVZX EAX,BYTE PTR DS:[EDX+1]

00405A93 |. 8945 E4 |MOV DWORD PTR SS:[EBP-1C],EAX

00405A96 |. 8B45 F8 |MOV EAX,DWORD PTR SS:[EBP-8]

00405A99 |. 8B9482 840000>|MOV EDX,DWORD PTR DS:[EDX+EAX*4+84]

00405AA0 |. 8955 F0 |MOV DWORD PTR SS:[EBP-10],EDX

00405AA3 |. 8B45 E4 |MOV EAX,DWORD PTR SS:[EBP-1C]

00405AA6 |. 52 |PUSH EDX

00405AA7 |. E8 12B50000 |CALL Ekd5.00410FBE

00405AAC |. 8945 E4 |MOV DWORD PTR SS:[EBP-1C],EAX

00405AAF |. FF75 FC |PUSH DWORD PTR SS:[EBP-4]

00405AB2 |. 8B45 F8 |MOV EAX,DWORD PTR SS:[EBP-8]

00405AB5 |. 8B4D F4 |MOV ECX,DWORD PTR SS:[EBP-C]

00405AB8 |. 33D2 |XOR EDX,EDX

00405ABA |. 807D D4 01 |CMP BYTE PTR SS:[EBP-2C],1

00405ABE |. 72 03 |JB SHORT Ekd5.00405AC3

00405AC0 |. 52 |PUSH EDX

00405AC1 |. EB 07 |JMP SHORT Ekd5.00405ACA

00405AC3 |> FFB481 300400>|PUSH DWORD PTR DS:[ECX+EAX*4+430]

00405ACA |> 52 |PUSH EDX ; |Arg6

00405ACB |. 52 |PUSH EDX ; |Arg5

00405ACC |. FFB481 540200>|PUSH DWORD PTR DS:[ECX+EAX*4+254] ; |Arg4

00405AD3 |. FF75 F0 |PUSH DWORD PTR SS:[EBP-10] ; |Arg3

00405AD6 |. FF31 |PUSH DWORD PTR DS:[ECX] ; |Arg2

00405AD8 |. FF71 01 |PUSH DWORD PTR DS:[ECX+1] ; |Arg1

00405ADB |. 8B4D E4 |MOV ECX,DWORD PTR SS:[EBP-1C] ; |

00405ADE |. E8 A3AE0400 |CALL Ekd5.00450986 ; \Ekd5.00450986

00405AE3 |. 83C4 20 |ADD ESP,20

00405AE6 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20]

00405AE9 |. E8 98A70C00 |CALL Ekd5.004D0286

00405AEE |. 8B4D F8 |MOV ECX,DWORD PTR SS:[EBP-8]

00405AF1 |. 8B55 F4 |MOV EDX,DWORD PTR SS:[EBP-C]

00405AF4 |. 8B948A 840000>|MOV EDX,DWORD PTR DS:[EDX+ECX*4+84]

00405AFB |. 85C9 |TEST ECX,ECX

00405AFD |. 75 06 |JNZ SHORT Ekd5.00405B05

00405AFF |. 0115 23005000 |ADD DWORD PTR DS:[500023],EDX

00405B05 |> 2BC2 |SUB EAX,EDX

00405B07 |. 50 |PUSH EAX ; /Arg1

00405B08 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20] ; |

00405B0B |. E8 CB9B0300 |CALL Ekd5.0043F6DB ; \Ekd5.0043F6DB

00405B10 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20]

00405B13 |. E8 28CD0600 |CALL Ekd5.00472840

00405B18 |. 8B4D F8 |MOV ECX,DWORD PTR SS:[EBP-8]

00405B1B |. 8B55 F4 |MOV EDX,DWORD PTR SS:[EBP-C]

00405B1E |. 2B848A 540200>|SUB EAX,DWORD PTR DS:[EDX+ECX*4+254]

00405B25 |. 50 |PUSH EAX ; /Arg1

00405B26 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20] ; |

00405B29 |. E8 E79B0300 |CALL Ekd5.0043F715 ; \Ekd5.0043F715

00405B2E |. 8B55 F8 |MOV EDX,DWORD PTR SS:[EBP-8]

00405B31 |. 8B45 F4 |MOV EAX,DWORD PTR SS:[EBP-C]

00405B34 |. FFB490 300400>|PUSH DWORD PTR DS:[EAX+EDX*4+430]

00405B3B |. 6A 01 |PUSH 1

00405B3D |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20]

00405B40 |. E8 4A0A0000 |CALL Ekd5.0040658F

00405B45 |. 894D FC |MOV DWORD PTR SS:[EBP-4],ECX ; |

00405B48 |. E8 90270000 |CALL Ekd5.004082DD ; \Ekd5.004082DD

00405B4D |. 8B4D F8 |MOV ECX,DWORD PTR SS:[EBP-8]

00405B50 |. 8B55 F4 |MOV EDX,DWORD PTR SS:[EBP-C]

00405B53 |. 83BC8A 840000>|CMP DWORD PTR DS:[EDX+ECX*4+84],0

00405B5B |. 7E 38 |JLE SHORT Ekd5.00405B95

00405B5D |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20]

00405B60 |. E8 21A70C00 |CALL Ekd5.004D0286

00405B65 |. 85C0 |TEST EAX,EAX

00405B67 |. 76 2C |JBE SHORT Ekd5.00405B95

00405B69 |. FF75 FC |PUSH DWORD PTR SS:[EBP-4] ; /Arg2

00405B6C |. 8B4D F4 |MOV ECX,DWORD PTR SS:[EBP-C] ; |

00405B6F |. FF71 01 |PUSH DWORD PTR DS:[ECX+1] ; |Arg1

00405B72 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20] ; |

00405B75 |. E8 C3080100 |CALL Ekd5.0041643D ; \Ekd5.0041643D

00405B7A |. 807D D4 01 |CMP BYTE PTR SS:[EBP-2C],1

00405B7E |. 73 15 |JNB SHORT Ekd5.00405B95

00405B80 |. 8B55 F4 |MOV EDX,DWORD PTR SS:[EBP-C]

00405B83 |. 8A0A |MOV CL,BYTE PTR DS:[EDX]

00405B85 |. E8 6F060000 |CALL Ekd5.004061F9

00405B8A |. 51 |PUSH ECX ; /Arg3

00405B8B |. FF75 E0 |PUSH DWORD PTR SS:[EBP-20] ; |Arg2

00405B8E |. 6A 01 |PUSH 1 ; |Arg1 = 00000001

00405B90 |. E8 B4B40000 |CALL Ekd5.00411049 ; \Ekd5.00411049

00405B95 |> 6A 20 |PUSH 20 ; /Arg1 = 00000020

00405B97 |. 8B4D E0 |MOV ECX,DWORD PTR SS:[EBP-20] ; |

00405B9A |. E8 F10A0000 |CALL Ekd5.00406690 ; \Ekd5.00406690

00405B9F |. 6A 01 |PUSH 1

00405BA1 |. 8B4D F4 |MOV ECX,DWORD PTR SS:[EBP-C]

00405BA4 |. E8 894F0200 |CALL Ekd5.0042AB32

00405BA9 |.^ E9 D8FDFFFF \JMP Ekd5.00405986

00405BAE |> 8BE5 MOV ESP,EBP

00405BB0 |. 5D POP EBP

00405BB1 \. C3 RETN

作者:

whh 时间: 2021-4-8 12:27 标题: 回复 #11 zhoufangzun 的帖子

用形象指定器修改1d的概率,以上部分没有任何改变

作者:

zhoufangzun 时间: 2021-4-8 12:29

原帖由 whh 于 2021-4-8 12:27 发表

用形象指定器修改1d的概率,以上部分没有任何改变

修改的概率特殊一点,89 79 69 59这样,然后搜索db+你修改后的数字。

里面肯定不会有变化,因为概率不在这里面,找这里出来这是为了看跳转的地址在哪。

[ 本帖最后由 zhoufangzun 于 2021-4-8 12:30 编辑 ]

作者:

zhoufangzun 时间: 2021-4-8 12:33

你要是会对比TXT就好了,弄一个修改过的和没修改过的对比就知道了。

作者:

whh 时间: 2021-4-8 12:36 标题: 回复 #15 zhoufangzun 的帖子

我用新旧word对比过了,没有区别

作者:

zhoufangzun 时间: 2021-4-8 12:39

Ctrl+f

搜索db + 你修改过的数值,比如69,你转为16进制的数字。

[ 本帖最后由 zhoufangzun 于 2021-4-8 12:50 编辑 ]

作者:

whh 时间: 2021-4-8 12:41 标题: 回复 #14 zhoufangzun 的帖子

概率好像不是DB打头,搜索不到

作者:

whh 时间: 2021-4-8 12:44 标题: 回复 #17 zhoufangzun 的帖子

好复杂,只是想改动一下概率而已

好复杂,只是想改动一下概率而已

作者:

zhoufangzun 时间: 2021-4-8 13:00

Ctrl+f

搜索db + 你修改过的数值,比如69,你转为16进制的数字。

直接搜索常数 将 69 转变为十六进制的数。

[ 本帖最后由 zhoufangzun 于 2021-4-8 13:05 编辑 ]

作者:

whh 时间: 2021-4-8 13:16 标题: 回复 #20 zhoufangzun 的帖子

搜了,确定没有

作者:

zhoufangzun 时间: 2021-4-8 13:21

原帖由 whh 于 2021-4-8 13:16 发表

搜了,确定没有

不对比TXT就是麻烦,搜索有时候不好使。

作者:

whh 时间: 2021-4-8 13:32 标题: 回复 #22 zhoufangzun 的帖子

搜索字符串也没搜到

作者:

whh 时间: 2021-4-12 22:19

哪位大神帮忙解决一下啊

作者:

zhoufangzun 时间: 2021-4-12 22:28

原帖由

whh 于 2021-4-12 22:19 发表

哪位大神帮忙解决一下啊

好像除了随机状态攻击以外,其他都是固定100%,单纯改比例是不行的,得写代码,我不会。

作者:

whh 时间: 2021-4-13 08:34 标题: 回复 #25 zhoufangzun 的帖子

无论如何,谢谢啦

作者:

whh 时间: 2021-4-19 16:17 标题: 回复 #25 zhoufangzun 的帖子

测试下来发现可能是Bug,混乱效果是正常概率出现,中毒、麻痹、封咒则是100%出现

作者:

zhoufangzun 时间: 2021-4-30 05:47

原帖由 whh 于 2021-4-19 16:17 发表

测试下来发现可能是Bug,混乱效果是正常概率出现,中毒、麻痹、封咒则是100%出现

不是bug,是因为麻痹 禁咒 中毒三个特效合并了,而混乱则没有合并,所以只有混乱读取data值。

| 欢迎光临 轩辕春秋文化论坛 (http://xycq.org.cn/forum/) |

Powered by Discuz! 5.0.0 |

好复杂,只是想改动一下概率而已

好复杂,只是想改动一下概率而已